Оценки защищенности информационных систем.

Суханов Андрей Вячеславович,

кандидат технических наук,

начальник управления специальных работ, ЗАО

«ЭВРИКА», г. Санкт – Петербург.

Официально признаваемой оценкой защищенности ИС являются классы защищенности, описание которых приведено в стандартах защищенности.

Отечественный стандарт ГОСТ / ИСО МЭК 15408 – 2002 «Общие критерии оценки безопасности информационных технологий» [1 - 3] и его прототип - международный стандарт «Common Criteria for Information Technology Security Evaluation» [5] (далее – ОК) обобщают подход к оценке защищенности на основе учета качественного состава механизмов и средств защиты.

Рассмотренные в вышеназванных стандартах подходы обладают рядом недостатков:

· при наличии большого числа стандартов отсутствует единая терминология, которая отслеживает изменения в области защиты информации;

· предъявляются только требования по составу и проведению сертификации средств защиты информации, но отсутствуют количественные показатели и единые требования к функционированию СЗИ.

Известные оценки защищенности АС исходят из наличия определенного набора средств и механизмов защиты, методик изготовления, эксплуатации и тестирования, позволяющих отнести то или иное устройство или ИС в целом к одному из дискретных уровней защищенности в соответствии с используемыми в данной стране стандартами [1 - 5].

Для количественной оценки уровня защищенности используют рейтинговые показатели, которые учитывает распределение механизмов защиты по уровням иерархической модели СЗИ и изменение вероятности достижения злоумышленником объекта защиты в зависимости от уровня СЗИ [6].

Оценки

защищенности на основе модели комплекса механизмов защиты.

Согласно модели комплекса механизмов защиты [6]

уровень защищенности зависит не только от числа механизмов защиты, но и от

расположения МЗ в структуре СЗИ. Анализ защищенности проводится в 2 этапа:

·

оценка

защищенности, обеспечиваемой отдельным механизмом;

·

оценка

защищенности СЗИ в целом.

На первом этапе определяется потенциальная

защищенность - рейтинг стойкости отдельного МЗ. Производят ранжирование МЗ в

зависимости от уровня защищенности, который он способен обеспечить.

Наборная

модель СЗИ. Защищенность СЗИ

оценивают, полагая, что все МЗ равноценны и участвуют в нейтрализации угроз. Для

определения рейтинга Rs защищенности ИС суммируют рейтинги стойкости отдельных

МЗ:

где mi — рейтинг стойкости i-го механизма

защиты.

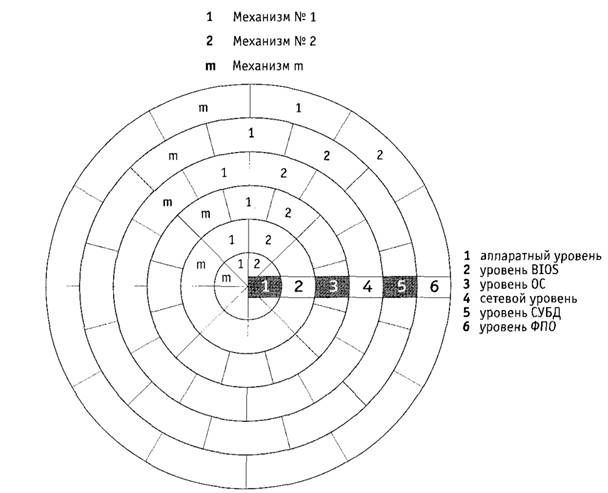

Структурная

модель СЗИ учитывает

структурные особенности ИС, например, наличие средств защиты на следующих

уровнях: аппаратном, BIOS, ОС, сетевом, СУБД, функционального ПО (рис. 1).

Рис. 1.

Структурная

модель системы защиты.

МЗ располагаются на уровнях СЗИ в

соответствии с их назначением. Например, механизм идентификации и

аутентификации может быть реализован как на уровне ОС, так и на уровне функционального

программного обеспечения (ФПО).

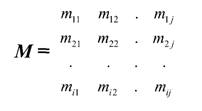

Если число уровней СЗИ равно j, а

число различных МЗ составляет i, то можно сформировать матрицу

рейтингов стойкости следующего вида:

.

.

Каждый столбец матрицы соответствует уровню

СЗИ. Элемент матрицы mij равен 0, если i-й МЗ отсутствует

на j-м уровне СЗИ. Предполагается, что угроза с определенной вероятностью

будет нейтрализована некоторым МЗ на одном из уровней СЗИ.

Если n - число угроз, i - число

МЗ, и n

> i, то вероятность того, что угроза из множества известных угроз

будет нейтрализована i –м МЗ

где ij — число МЗ, а nj

— число угроз, актуальных для j-го уровня СЗИ.

Для каждого последующего уровня СЗИ число

актуальных угроз будет уменьшаться, поскольку некоторые из них будут

нейтрализованы на предыдущих уровнях СЗИ

![]() .

.

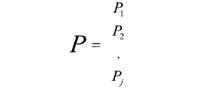

Предполагая, что на всех уровнях число МЗ -

максимально возможное и вероятность нейтрализации угрозы на каждом последующем

уровне СЗИ будет больше, чем на предыдущем. Формируют вектор распределения вероятности

нейтрализации угроз по уровням СЗИ.

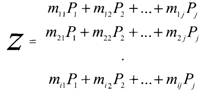

Поэлементным умножением строк матрицы

рейтингов стойкости на вектор распределения вероятностей формируют матрицу

защищенности Z

.

.

Рейтинг защищенности ИС определяют суммой

элементов матрицы защищенности Z

.

.

Использование предложенной оценки

защищенности ИС позволяет представлять результаты анализа защищенности в

количественной форме, что позволяет использовать рейтинговый показатель в

качестве целевой функции для оптимизации распределения МЗ по уровням СЗИ (критерий

- максимизация рейтинга Rs).

К недостаткам последней модели следует

отнести статичный характер оценки защищенности ИС, не учитывающей такие

параметры как ущерб от реализации угроз информационной безопасности и частоту

осуществления атак. Кроме того, предположение о снижении количества актуальных

угроз по мере приближения к объекту защиты не всегда справедливо (например, для

внутрисистемных попыток НСД).

Семантические показатели защищенности ИС.

Предлагается при проведении инвестиционного

анализа СЗИ или для оценки ущерба в случае реализации угроз учитывать ущерб,

как в стоимостном исчислении, так и нематериальный ущерб (табл. 1) [7], нанесенный

репутации, конкурентным возможностям хозяйствующего субъекта (ХС).

Вводят семантические показатели «величина

нематериального ущерба» и «вероятность нанесения ущерба» (табл. 2) [7], которые

связаны с частотой реализации угрозы за конкретный период времени.

Таблица 1.

|

Величина |

Семантический показатель «величина

нематериального ущерба» |

|

Ничтожный |

Ущербом можно пренебречь |

|

Незначительный |

Затраты на ликвидацию последствий

реализации угрозы невелики |

|

Умеренный |

Ликвидация последствий реализации угрозы не

связана с крупными затратами, но положение рынке ухудшается, часть клиентов

теряется |

|

Серьезный |

Затрудняется выполнение критически важных

задач. Утрата на длительный период положения на рынке. Ликвидация последствий

угрозы связана со значительными финансовыми инвестициями |

|

Критический |

Реализация угрозы приводит к невозможности

решения критически важных задач. Организация прекращает существование |

Таблица 2.

|

Частота реализации |

Значение |

Семантическая характеристика реализации |

|

Нулевая |

Около нуля |

Угроза практически никогда не реализуется |

|

1 раз за несколько лет |

Очень низкая |

Угроза реализуется редко |

|

1 раз за год |

Низкая |

Скорее всего, угроза не реализуется |

|

1 раз в месяц |

Средняя |

Скорее всего, угроза реализуется |

|

1 раз в неделю |

Выше средней |

Угроза почти обязательно реализуется |

|

1 раз за день |

Высокая |

Шансов на положительный исход нет |

Предлагается [7] осуществлять анализ

вариантов СЗИ по критерию «стоимость/эффективность», учитывая соображения:

·

стоимость

СЗИ не должна превышать определенную сумму (как правило, не более 20% от

стоимости системы ИС);

·

уровень

ущерба не должен превышать заданное значение, например, «незначительный».

Представленные оценки отражают статическое

состояние объекта защиты, исходя из имеющихся в СЗИ механизмов защиты, не

учитывают действительную загруженность МЗ по нейтрализации последствия

компьютерных атак, динамику изменения угроз, возможность адаптации СЗИ к

изменению угроз, не дают рекомендаций на изменение состава механизмов защиты и

структуры СЗИ.

Нечеткие

оценки защищенности информационных систем.

В работе [8] защищенность определяется исходя

из ущерба ИС, связанного с реализацией угроз, носящих случайный характер,

который оценивается через коэффициенты опасности угроз. Коэффициенты опасности

представляются нечеткими величинами, а показатель защищенности ИС определяется

посредством матрицы нечетких отношений между коэффициентом опасности множества

угроз и степенью защищенности ИС.

Подход к оценке эффективности

технической защиты информации (ТЗИ) в информационных системах основан на

сравнении показателей защищенности без применения ТЗИ и с применением ТЗИ в

условиях нечеткого представления о степени опасности комплекса антропогенных и

техногенных угроз.

Под эффективностью понимают меру

достижения цели ТЗИ. Оценка эффективности ТЗИ — процесс установления

соответствия между результатом защиты и поставленной целью. С ростом сложности

объектов анализа, состава и характеристик угроз (особенно угроз

несанкционированного удаленного доступа) задача количественной оценки защищенности

актуальна.

Оценка эффективности ТЗИ возможна:

1) на основе сравнения значения показателя защищенности с нормативным

(пороговым) значением; 2) на основе сравнения показателей защищенности

информации без ТЗИ и в условиях ТЗИ. Оба подхода применяются на уровне частных

моделей и методик. Для комплексной оценки эффективности первый подход является

мало приемлемым, т. к. сложно определить допустимые уровни снижения защищенности

информации от комплекса угроз. Второй подход применим при сравнительном анализе

эффективности мер и средств защиты информации и не позволяет определить достаточность

ТЗИ.

Если защищенность информации

оценивается показателем h0 (t) без принятия мер защиты и hТ3И(t) в условиях ТЗИ, то

эффективность ТЗИ может быть оценена относительным показателем [47]

![]()

Пусть известны возможные угрозы

безопасности информации в ИС и любая из этих угроз проявляется и реализуется за

рассматриваемый период t с некоторой вероятностью Рреал.u(t). Ущерб Du от реализации u-й угрозы является величиной

случайной, распределенной в интервале [0,

Dпр], где Dnp — уровень ущерба, превышение

которого неприемлемо. Если ущерб от реализации угрозы превышает Dnp, то он принимается равным Dnр. Отношение Du/Dnp будет характеризовать уровень

опасности u-й угрозы и вероятность, что

ущерб будет не более Du. Вероятность, что уровень ущерба

при реализации совокупности п из U возможных угроз не превысит

величину DSn :

![]()

или

![]()

где l — вспомогательный параметр, КSn и Ки

— отношения соответственно DSn и Du к Dnp назовем коэффициентами опасности

угроз, так как они соответствуют уровню наносимого ущерба, вплоть до неприемлемого.

Если рассматривать все U угроз и учесть, что коэффициенты

опасности являются функциями времени, то последняя формула преобразуется к виду

![]()

Мера опасности угрозы - четко

заданная величина либо нечеткая величина, характеризующая суждение эксперта об

опасности угрозы. В первом случае защищенность ИС м.б. оценена показателем — «степень

защищенности»

![]()

Данный показатель позволяет

оценить эффективность ТЗИ как по всему множеству угроз, так и подмножеству

угроз, составляющих определенную направленность: нарушение целостности,

доступности или конфиденциальности информации. Достоинство показателя —

полиморфизм, исключающий корректировку методов расчета в зависимости от

состава угроз.

Определение коэффициентов опасности

угроз в виде четких значений основано на аналитических соотношениях,

связывающих эти коэффициенты с показателями ценности информации. Такие

показатели в виде коэффициентов важности могут быть определены на основе

эвристического анализа и категорирования информации в ИС по важности. Пусть информация

на объекте информатизации представлена в виде файлов и для каждого файла

пользователь устанавливает категорию важности информации. Например, м.б.

введены 4 категории важности информации: 1 — особо важная, 2 — очень важная, 3

— важная, 4 — маловажная. При этом все угрозы разделяются на 3 группы:

нарушение целостности, доступности и конфиденциальности информации. Пользователем

эвристически определяются коэффициенты важности f-го файла Vz (t,f) < 1, относящегося к z-й категории.

Применительно к нарушению

конфиденциальности информации соотношение для расчета коэффициентов опасности u-й угрозы имеет вид

![]()

а для угроз, направленных на нарушение целостности и

доступности информации, или для комплексных угроз коэффициент опасности

![]()

где Zu — количество категорий важности

информации, для которой u-я угроза представляет опасность;

Fz — количество подлежащих

защите файлов в системе, имеющих z-ю

категорию важности; Pвост.f(t) — вероятность восстановления за рассматриваемый период

времени t целостности (доступности)

информации, содержащейся в f-м файле (если файл не подвержен

воздействию или коэффициент важности содержащейся в нем информации равен нулю,

то эта вероятность тождественно равна 1).

При определении коэффициентов

опасности угроз в виде нечетких величин необходимо проводить экспертный анализ

опасности угроз. Такой подход может оказаться наиболее адекватным реальной

опасности угроз, если анализ осуществляется высококвалифицированными специалистами.

Как правило, различные эксперты по-разному оценивают значение параметра и часто

затрудняются задать конкретное число, поскольку существует много факторов,

влияющих на оцениваемые величины и имеющих вероятностную природу. Для подобных

ситуаций используется аппарат нечетких множеств, коэффициенты опасности задаются

в виде нечетких чисел, способных принимать свои значения из определенного

заданного интервала (множества) с различными значениями функций принадлежности

[9].

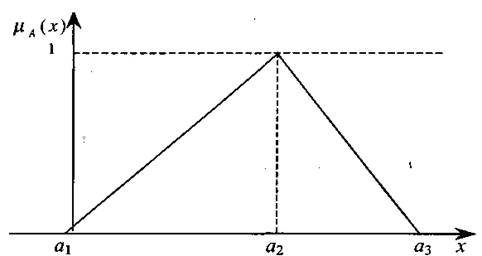

Коэффициент опасности каждой

угрозы описывается функцией принадлежности треугольной формы [10] (рис. 2).

Рис. 2.

Треугольное представление нечеткого числа.

То есть представляется тройкой

чисел, определяющих левую и правую границу области определения, а также

значение, соответствующее максимальной истинности коэффициента опасности

угрозы. Значения функции принадлежности mА(х) для этих точек задаются так,

что для средней точки это значение наибольшее, а остальные два являются

нулевыми.

В соответствии с теорией нечетких

множеств операции над значениями коэффициентов опасности Ки заменяются

операциями над их функциями принадлежности mКи (Киi). При обработке результатов

опроса экспертов функция принадлежности может потерять треугольный вид.

Для случая задания коэффициентов

опасности угроз нечеткими числами формула для показателя «степень защищенности»

запишется в виде

![]()

где операция ° умножения нечетких чисел производится

по следующему правилу:

![]() .

.

Назовем нечеткое множество КS, характеризующее опасности в ИС,

пространством опасности (угроз) системы. Если между коэффициентом опасности

множества угроз и показателем «степень защищенности» ИС имеется четкая

зависимость, то она может быть представлена в простом виде

![]()

Часто соотношение между

коэффициентом опасности совокупности угроз и степенью защищенности ИС

оказывается приблизительным. В этом случае необходимо определить причинные

отношения между значениями этого коэффициента (предпосылками) и конечным

результатом — степенью защищенности h (заключениями).

Для этих целей как ключевой момент

методики экспертного оценивания эффективности средств технической защиты информации

вводится матрица нечетких отношений R

размерностью n х m. В матрица нечетких отношений

заключены правила, определяющие причинные отношения между каждым членом

предпосылок КS и каждым членом заключений h(t) [10].

![]()

Элементы матрицы rij = mR (КS,h) должны отражать нечеткие отношения между КS и hi. Величину R можно рассматривать как нечеткое пространство на прямом произведении

КS x h полного пространства предпосылок КS и полного пространства

заключений h, a процесс получения нечеткого

результата h с использованием данных КS и знания КSэт® hэт (эталонного преобразования)

можно представить в виде:

![]()

где знак • определяет операцию «max-min» композиции

в качестве композиционного правила нечеткого вывода и операции взятия минимума

в качестве нечеткой импликации

![]()

Размерность матрицы нечетких

отношений определяется количеством заданных числовых градаций коэффициента

опасности и порогов функции принадлежности. Корректная формализация правил, с

помощью которых формируется эта матрица, определит точность и достоверность

конечного результата, являющегося выводом системы экспертного оценивания.

Возможны несколько вариантов

построения правил вывода в зависимости от важности объекта информатизации и

отношения к нему экспертов. Однако наиболее широко в экспертных оценках [10]

используется набор правил, основанный на определении связи коэффициента КS и показателя защищенности системы

h в виде пропорциональной зависимости

с равномерным уменьшением достоверности оценки. В простейшем случае значения

элементов матрицы нечеткого вывода рассчитываются по формуле

![]()

Оценить эффективность ТЗИ можно,

определяя степень защищенности h(t) в условиях отсутствия и

применения мер ТЗИ. Для этого осуществляют дефаззификацию [11] одним из

следующих способов;

1) задавшись требуемым уровнем

функции принадлежности mh (h), проводят отсечение и выбирают первое приемлемое значение

h

![]()

2) проводят отсечение по способу

1 и берут два крайних значения hн и hк. Тогда значение коэффициента

защиты будет определяться как:

![]()

со степенью достоверности:

![]()

Зная нечеткие значения и функции

принадлежности коэффициентов опасности угроз, можно с учетом вероятностей

реализации угроз по правилам теории нечетких множеств рассчитать нечеткие

значения степени защищенности объекта информатизации от комплекса угроз.

Недостатками подобного оценивания являются

статичность оценки защищенности и отсутствие взаимосвязи показателей

защищенности с местоположением МЗ в структуре системы информационной

безопасности (СИБ).

Комплексные оценки защищенности ИС.

Динамичный характер оценки защищенности

ИС обеспечивает модель адаптивной СИБ [12].

Одним из компонентов СИБ является блок расчета показателей защищенности,

который совместно с методикой оценки защищенности ИС, позволяет:

·

обеспечить

близкое к оптимальному отношение «стоимость/ эффективность» СИБ за счет использования

только необходимых МЗ,

·

отслеживать

динамику использования МЗ при изменении множества угроз,

·

формировать

спецификацию требований на отсутствующие МЗ,

·

оценивать

защищенность ИС через величины ожидаемого ущерба и интегральные показатели

активности МЗ, распределенных по СИБ.

Решение о расширении классификаций угроз и МЗ

производится в соответствии с системой оценок достоверности нейтрализации угроз

в разрезе отдельных МЗ или уровней СИБ и аналогичных оценок предполагаемого

ущерба, соотносимых с отдельными МЗ или уровням СИБ. Ущерб рассматривается в относительных

величинах, к примеру, по отношению к значению допустимого ущерба в ИС хозяйствующего

субъекта.

Результаты экспертных оценок представляют в

виде матрицы достоверности «угрозы – уровни СИБ»:

где m

– число механизмов защиты, n - число

уровней СИБ.

Активность уровня СИБ по нейтрализации угроз,

входящих в систему предикатных правил в качестве посылок, определяют строкой

интегральных показателей строкой показателей значимости уровня в структуре СИБ:

,

,

нормированных по значению максимального из ![]() или по значению суммы

элементов строки показателей значимости

или по значению суммы

элементов строки показателей значимости ![]() . Сопоставление интегральных показателей в пределах строки

позволяет выявить наиболее активные уровни модели СИБ по нейтрализации угроз.

. Сопоставление интегральных показателей в пределах строки

позволяет выявить наиболее активные уровни модели СИБ по нейтрализации угроз.

Аналогично можно получить столбец

интегральных показателей активности использования механизма защиты на всех

уровнях СИБ:

.

.

Сопоставление интегральных показателей в

пределах столбца дает возможность выявить наиболее активно используемые МЗ в

структуре СИБ. Анализ интегральных показателей позволяет обосновать целесообразность

использования МЗ в составе соответствующего уровня СИБ.

Использование экспертных оценок и отражение в

структуре нейронечеткой сети опыта экспертов ИБ сопровождают проверкой на

непротиворечивость результатов опроса экспертов. Непротиворечивость экспертных

оценок может быть обеспечена применением, например, метода экспертных оценок

матрицы нечетких отношений [8] или метода на основе расчета максимального

собственного значения матрицы парных сравнений [13].

Приведенные показатели будут более

информативными, если учитывать не только достоверность использования МЗ в

структуре СИБ, но и показатели предполагаемого ущерба, возникающего при реализации

угроз в ИС и который может быть предотвращен системой информационной безопасности.

С этой целью по аналогии с [8] оценку

защищенности можно косвенно связать с предотвращением ущерба и использовать

экспертные оценки для сопоставления множества угроз с потенциальным ущербом от

их реализации и размера ущерба с местом

реализации угрозы в структуре ИС.

Для классов защищенности автоматизированных

систем согласно РД ФСТЭК получены рейтинговые оценки, сопоставленные с

известными из научных источников [6] оценками защищенности АС (рис. 3).

Рис. 3.

Рейтинговые оценки АС по классам защищенности РД ФСТЭК.

Показатели применимы для оценки защищенности

систем по множеству известных угроз и по подмножеству угроз: нарушения

целостности, конфиденциальности, доступности информации.

Проведенный анализ показал необходимость

разработки обобщенного количественного показателя для оценки свойства «защищенность»

ИС, который должен объединить положительные стороны известных подходов с целью

его дальнейшего использования в качестве целевой функции для оптимизации

структуры информационной системы по критерию «стоимость/защищенность».

Кроме того, необходима разработка

процесса двухступенчатой оптимизации средств мониторинга безопасности ИС,

включающего:

·

оптимизацию набора функций безопасности объекта оценки в условиях бюджетных ограничений;

·

оптимизацию размещения механизмов защиты в структуре системы

информационной безопасности по критерию максимизации рейтингового показателя

защищенности ИС.

С ростом сложности объектов

информатизации, изменением множества и характера угроз информационной

безопасности, особенно угроз несанкционированного удаленного доступа к ресурсам

и процессами критических информационных систем, задача количественной оценки

защищенности является актуальной.

Корректная

оценка защищенности критических информационных систем необходима для выполнения

сравнения аналогичных по назначению и уровню сложности систем либо для

мониторинга динамики уровня защищенности конкретной информационной системы во

времени.

Литература.

1.

ГОСТ Р

ИСО/МЭК 15408-1-2002. Информационная технология. Методы и средства обеспечения

безопасности. Критерии оценки безопасности информационных технологий. - Часть1.

Введение и общая модель. – Госстандарт России, Москва, 2002.

2.

ГОСТ Р

ИСО/МЭК 15408-2-2002. Информационная технология. Методы и средства обеспечения

безопасности. Критерии оценки безопасности информационных технологий. Часть 2.

Функциональные требования безопасности. – Госстандарт России, Москва, 2002.

3.

ГОСТ Р

ИСО/МЭК 15408-3-2002. Информационная технология. Методы и средства обеспечения

безопасности. Критерии оценки безопасности информационных технологий. Часть 3.

Требования доверия к безопасности. – Госстандарт России, Москва, 2002.

4.

Девянин П. Н. и др. Теоретические основы

компьютерной безопасности. - М.: «Радио и Связь» - 2000.

5.

Common Criteria for Information Technology Security

Evaluation. Version 2.2. Revision 256. Part 1: Introduction and general model.

– January 2004.

6.

Осовецкий Л., Шевченко В. Оценка защищенности сетей

и систем // Экспресс электроника. 2002. № 2 - 3. С. 20 - 24.

7.

Карпычев В. Ю., Минаев В. А. Цена информационной

безопасности // Системы безопасности. 2003, № 5. С. 128 - 130.

8.

Жижелев А. В., Панфилов А. П., Язов Ю. К., Батищев

Р. В. К оценке эффективности защиты информации в телекоммуникационных системах

посредством нечетких множеств // Изв. вузов. Приборостроение. 2003. т. 46, № 7.

С. 22 - 29.

9.

Кофман

А. Введение в теорию нечетких множеств. – М.: Радио и связь, 1982.

10.

Асаи К., Ватада Д., Иваи С. И др. Прикладные

нечеткие системы / Под ред. Т. Тэрано, К. Асаи, М. Сугэно. – М.: Мир, 1993.

11.

Круглов В. В., Борисов В. В. Искусственные

нейронные сети. Теория и практика.- 2-е изд., стереотип. – М.: Горячая линия -

Телеком, 2002.

12.

Нестерук Г. Ф., Молдовян А. А., Осовецкий Л.

Г., Нестерук Ф. Г.; Фархутдинов Р. Ш. К разработке модели адаптивной защиты

информации // Вопросы защиты информации. 2005, № 3. С. 11 – 16.

13.

Корнеев В. В., Гареев А. Ф., Васютин С. В.,

Райх В. В. Базы данных. Интеллектуальная обработка информации. – М.: Нолидж,

2001.

Поступила в редакцию 23.04.2008 г.