Интеллектуальные средства защиты

информации для решения задач

классификации в информационных системах

Аксенов

Алексей Николаевич,

аспирант,

заместитель начальника управления

специальных работ ЗАО «ЭВРИКА», г. Санкт-Петербург,

Андронов

Алексей Викторович,

аспирант.

Санкт-Петербургский Государственный

университет информационных технологий, механики и оптики.

В основном интеллектуальные средства защиты

информации (СЗИ) нашли свое применение в системах обнаружения атак в качестве

интеллектуального инструмента, в которых, как правило, используются нейронные

сети (НС), системы нечеткой логики (НЛ) и основанные на правилах экспертные

системы (ЭС) [1].

Схемы

обнаружения атак разделяют на две категории:

1)

обнаружение злоупотреблений;

2)

обнаружение аномалий.

К

первым относят атаки, которые используют известные уязвимости информационной

системы (ИС), а ко вторым - несвойственную пользователям ИС деятельность.

Для

обнаружения аномалий выявляется

деятельность, которая отличается от шаблонов, установленных для пользователей

или групп пользователей. Обнаружение аномалий, как правило, связано с

созданием базы знаний (БЗ), которая содержит профили контролируемой

деятельности [2], а обнаружение

злоупотреблений - со сравнением деятельности пользователя с

известными шаблонами поведения хакера [3] и использует методы на основе

правил, описывающих сценарии атак. Механизм обнаружения идентифицирует потенциальные

атаки в случае, если действия пользователя не совпадают с установленными

правилами.

Задачи

классификации в экспертных системах

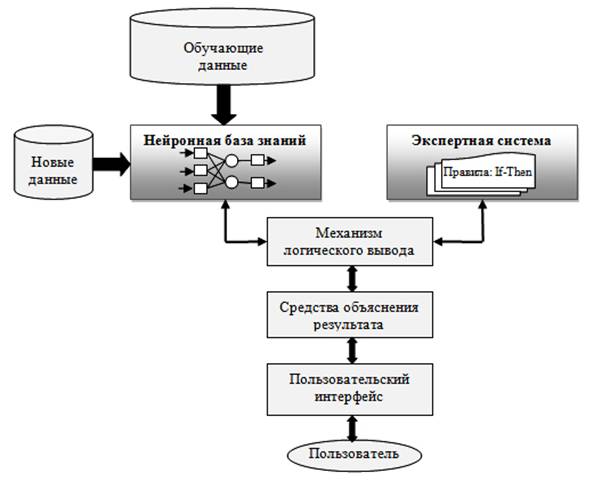

Экспертные

системы (рис. 1) предназначены для решения классификационных задач в узкой предметной

области исходя из базы знаний, сформированной путем опроса квалифицированных

специалистов и представленной системой классификационных правил If-Then (Если – Тогда) [4].

В

системах обеспечения безопасности ИС экспертные системы используются в интеллектуальных

СЗИ на основе модели [5] и содержат в БЗ описание классификационных правил,

соответствующих профилям легальных пользователей ИС, сценариям атак на ИС [6].

К

недостаткам ЭС, как средств классификации, относят [7]:

1)

Непрозрачность связей между отдельными

правилами в базе знаний. Хотя отдельные правила относительно просты и

логически прозрачны, наглядность их логической взаимосвязи в пределах БЗ м.б.

достаточно низкой, т.е. не просто определить противоречивые правила в БЗ и их

роль в решении задачи.

2)

Неэффективная стратегия поиска. ЭС с большой

базой знаний могут

оказаться недостаточно производительными для решения оперативных задач обеспечения

безопасности ИС в реальном масштабе времени.

3)

Отсутствие возможности

адаптации. ЭС не обладают способностью к автоматическому обучению, т.е. ЭС не

может автоматически изменять БЗ, корректировать существующие правила или

добавлять новые правила If-Then.

Рис. 1. Нейро-экспертная система.

Вероятностные

методы решения задачи классификации

Методы

недостоверного управления и вероятностных рассуждений применяются в ЭС не

только для формулирования классификационных заключений в соответствии с правилами

If-Then, но и формирования оценок достоверности

проведенной классификации в виде значений значения фактора уверенности или

условной вероятности возникновения классифицируемого события.

Возможность

оценки достоверности предсказания является достоинством метода вероятностных рассуждений

Байеса, т.к. базируется на математическом аппарате теории вероятностей [4]. В

отечественной практике метод вероятностных рассуждений Байеса применяют в ряде

прикладных ЭС [8].

Практическая

значимость метода факторов уверенности для решения задачи классификации подтверждена

разработкой ряда экспертных систем [9]. Последний подход к классификации более

приемлем с точки зрения вычислительной эффективности, т.к. не требует наличия

больших объемов статистических данных и сложных расчетов условных вероятностей

при большой размерности пространства входных посылок [7].

Во

всех приложениях обеспечения безопасности ИС на основе экспертных систем может

успешно применяться подход формирования и поддержки классификационной базы знаний

в соответствии с методами недостоверного управления и вероятностных рассуждений.

Численная

оценка классификационных заключений особенно важна в условиях неполноты и

низкой достоверности входных признаков, используемых в качестве посылок

большинством существующих систем классификации вторжений в компьютерные

системы.

Задачи нечеткой

классификации

Нечеткая

классификация является дальнейшим развитием подхода к решению экспертными системами

задач классификации. Достоинство нечеткой классификации - возможность

формулировать достоверные классификационные заключения исходя из неполных и не

вполне достоверных входных посылок [7].

При

сохранении математического аппарата, разработанного для систем четкой логики, в

нечетких логических системах решена задача преобразования численной и качественной

информации в степень принадлежности значений конкретным нечетким множествам [10].

Нечеткие множества описываются посредством функций принадлежности, ставящих в

соответствие множеству значений из области определения непрерывной переменной

множество значений истинности из интервала [0, 1].

Этапы

нечеткого логического вывода непосредственно связаны с процессом формирования

классификационных заключений [11]:

1) этап введения нечеткости (fuzzification) связан с преобразованием по

средством входных функций принадлежности (input membership functions) каждого из четких входных значений xi , i =

1, …, , n — число входных значений

классификатора (crisp inputs) в степень истинности соответствующей посылки

µxi, i= 1,…, m ,

m- для каждого из

классификационных правил (fuzzy rules);

2) этап нечеткого логического вывода

соответствует формированию заключения (соответствующие нечеткие подмножества)

по каждому из правил µRi, i = 1,…,m , т — количество

классификационных правил, исходя из степени истинности посылок µxi, i= 1,…, n ;

3) этап композиции нечетких подмножеств по

каждому из правил

µRi, i = 1,…,m посредством выходных функций принадлежности

(output

membership functions) с целью формирования нечетких

подмножеств классификационных заключений µCi, i = 1,…,p , р - число выходов

классификатора;

4) этап объединение (aggregation) нечетких подмножеств µCi, i = 1,…,p и приведение к четкости (defuzzification) приводит к формированию выходного

четкого значения у.

Нечеткие

логические системы сохраняют в своем составе базу знаний квалифицированных

специалистов ИБ в виде системы правил If-Then, однако расширяют

область применения ЭС за счет решения задачи классификации исходя из неполной и

не вполне достоверной информации.

Системы

НЛ обладают ограниченными возможностями к адаптации, т.к. могут обучаться путем

изменения параметров функций принадлежности под реальные значения входных

данных и желаемых классификационных заключений. Стоит отметить, что процесс обучения

функций принадлежности нечеткой ЭС с достаточно большой базой знаний (свыше 100

правил) трудоемкий и требует значительных затрат времени [7].

Применение НС в

задачах классификации и кластеризации

Нейронные

сети наиболее часто используют для решения задач классификации. Доказано, что

НС является универсальным аппроксиматором, т.е. любая функция представима в

виде многослойной НС из формальных нейронов с нелинейной функцией активации.

Формально подтверждена верхняя граница сложности НС, реализующей произвольную

непрерывную функцию от нескольких аргументов. Нейронной сетью с одним скрытым

слоем и прямыми полными связями можно представить любую непрерывную функцию,

для чего достаточно в случае n-мерного входного вектора 2n+1 ФН скрытого слоя с заранее оговоренными

ограниченными функциями активации [10].

Известны

многочисленные применения нейросетевых средств для обеспечения безопасности ИС,

причем большинство случаев связано с решением задач классификации и кластеризации

[10].

Следует

учесть, что из всех рассмотренных ранее интеллектуальных средств только НС

обдают свойством самоорганизации, что позволяет использовать их для решения

задачи кластеризации.

Возможность

самоорганизации рассматривается как одно из наиболее важных качеств

нейросетевых СЗИ, которое позволяет адаптироваться к изменению входной

информации. Обучающим фактором выступают присутствующие в данных скрытые

закономерности и избыточность входной информации. Информационная избыточность

позволяет фиксировать в информационном поле НС входные данные, представляя их в

более компактной форме. Уменьшение степени избыточности информации в адаптивных

СЗИ позволяет выделять существенные независимые признаки в данных.

Самоорганизация

НС реализуется за счет механизма кластеризации: подобные входные данные

группируются нейронной сетью в соответствии с взаимной корреляцией и представляются

конкретным ФН-прототипом. НС, осуществляя кластеризацию нечетких данных,

находит такие усредненные по кластеру значения весов ФН-прототипов, которые

минимизируют ошибку представления сгруппированных в кластер данных.

Рассмотренные

механизмы классификации и кластеризации входных данных в СЗИ позволяют не

только относить классифицируемый объект (вектор входных данных) к одному из

известных классов, но и реализовать эволюционные процессы самоорганизации,

адаптации, развития в интеллектуальных средствах обеспечения информационной

безопасности ИС. Причем лучшие функциональные характеристики получаются при

сочетании различных интеллектуальных средств в гибридной системе защиты информации

[12].

Литература

1.

Корнеев В.В., Маслович А.И. и.

др. Распознавание проблемных модулей и обнаружение несанкционированных действий

с применением аппарата нейросетей // Информационные технологии, 1997 г., № 10.

2.

Bace R. An Introduction to Intrusion Detection ssessment for Sistem and etwork

Security Management, 1999.

3.

Kumar S., Spafford E. A Pattern Matching Model Misuse Intrusion Detection

// Proc. Of the 17th National Computer Security Conference, 1994, P.

11 – 21.

4.

Bishop C.M., Neural Networks for Pattern Recognition, Oxford University

Press, 1995.

5.

Denning D.E. An Intrusion detection model // IEEE Trans. on Software

Engineering, 1987, SE-13, P. 222-232.

6.

Garvey T.D., Lunt T.F. Model-based intrusion detection // Proc. of the 14th

National Computer Security Conference, 1991.

7.

Negnevitsky M. Arificial intelligence: a guide to intelligent systems.

Addison-Wesley, 2002.

8.

Голота Я.Я. Еще раз о

классификации логических систем // Сб. докладов V Международной конференции SCM,

2002, СПб, 2002, Т. 1, С. 65-73.

9.

Shortliffe E.H. MICIN: Computer-Based Medical Consultations // NY/:

Elsevier Press, 1976.

10.

Нестерук Ф.Г., Суханов А.В. и др.

Адаптивные

средства обеспечения безопасности информационных систем // Издательство

Санкт - Петербургского политехнического университета, 2008 г.

11.

Суханов А.В., Павлютенков А.А. Представление

знаний в адаптивных средствах мониторинга информационных систем // Защита информации. Инсайд, № 4,

2008г.

12.

Суханов А. В. Разработка теоретических основ и методологии

мониторинга безопасности информационных систем для критических сфер применения

// Диссертация на соискание ученой степени доктора технических наук. – СПб.

2010.

Поступила в редакцию 25.01.2010 г.