Противодействие встроенных в изображение цифровых водяных знаков JPEG-сжатию

Батура Владимир Александрович,

аспирант Санкт-Петербургского государственного университета информационных технологий, механики и оптики.

Научный руководитель – доктор технических наук, профессор

Тропченко Александр Ювенальевич.

Введение

С развитием информационных технологий проблема защиты информации от незаконного распространения и модификации стала еще более актуальной. На сегодняшний день одним из самых эффективных средств защиты информации является цифровая стеганография и, в частности, одно из ее направлений – цифровое маркирование. Цифровое маркирования заключается во внедрении в объект защиты (контейнер) невидимой цифровой метки – цифрового водяного знака (ЦВЗ) [Грибунин В. Г.]. В качестве контейнеров наиболее часто выступают неподвижные изображения, аудио и видеоинформация. В данной статье в качестве контейнера выбраны неподвижные изображения ввиду их распространённости, практической необходимости защиты авторских прав и большого количества исследований в данном направлении цифровой стеганографии.

Система цифрового маркирования должна удовлетворять ряду требования [Конахович Г. Ф.]. Например, система цифрового маркирования должна встраивать ЦВЗ достаточно большого объёма, при этом сам цифровой водяной знак должен быть невидимым и стойким к атакам различного типа.

На сегодняшний день существует большое количество атак, направленных против систем цифрового маркирования [Petitcolas F.], среди которых одной из самых распространённых является JPEG-сжатие.

В данной работе рассмотрены основные положения, которые необходимо учитывать при разработке алгоритмов цифрового маркирования, стойких к JPEG-сжатию, а также приведены примеры некоторых современных методов встраивания ЦВЗ, устойчивых к JPEG-сжатию.

1. Общие сведения о JPEG-сжатии

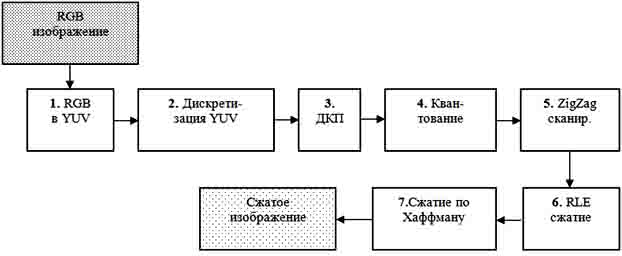

JPEG – один из самых распространённых на сегодняшний день форматов сжатия изображений. Кратко рассмотрим процесс JPEG-сжатия, схема которого представлена на рисунке 1 [Тропченко А. Ю.].

Рис. 1. Основные этапы процедуры сжатия по стандарту JPEG.

Главным операциям предшествует преобразование RGB-схемы изображения в схему YUV с ее последующей дискретизацией. Затем изображение разбивается на блоки размером 8x8 пикселов. Каждый блок подвергается ДКП, осуществляющемуся по формуле 1.

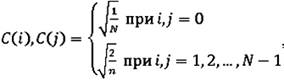

![]() , (1)

, (1)

где  f(x, y) –

пиксел изображения.

f(x, y) –

пиксел изображения.

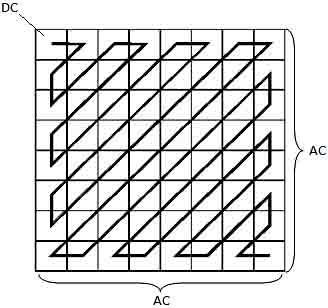

В результате получается набор матриц коэффициентов ДКП, каждую из которых составляет низкочастотный коэффициент DC (нулевой коэффициент матрицы) и высокочастотные коэффициенты AC [Грибунин В. Г.]. Каждая матрица коэффициентов подвергается квантованию при помощи заранее заданной таблицы квантования. На данном этапе происходит наибольшая потеря информации. При этом большое количество высокочастотных коэффициентов подвергается обнулению. Затем применяется зиг-заг преобразование (рисунок 2 [Тропченко А. Ю.]), в результате которого получается вектор, состоящий из квантованных коэффициентов преобразования, с наличием длинных последовательностей нулевых коэффициентов, что позволяет эффективно применить на следующем этапе алгоритмы сжатия без потерь. После данной операции последовательно выполняются RLE-сжатие и сжатие по Хаффману.

Рис. 2. Диагональное «зиг-заг» сканирование спектральных компонент.

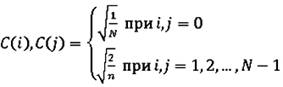

Восстановление изображение осуществляется при помощи тех же операций, но осуществляемых в обратном порядке. При этом вместо прямого ДКП используется обратное ДКП, формула которого представлена ниже:

![]() , (2)

, (2)

где

Таков общий принцип работы JPEG-сжатия. С точки зрения стеганографии JPEG-сжатие относится к типу атак, направленных на удаление ЦВЗ из стеганоконтейнера. Данная атака значительно уменьшает возможный объём встраиваемого ЦВЗ, особенно для гладких областей изображения, коэффициенты преобразования которых могут быть «обнулены» без заметного снижения качества восстановленного изображения [Грибунин В. Г.].

2. Выбор типа метода цифрового маркирования, устойчивого к JPEG-сжатию

Среди методов цифрового маркирования, большей устойчивостью к сжатию обладают частотные методы. Частотные методы встраивают ЦВЗ в частотную область изображения, используя ортогональные преобразования для декомпозиции изображения-контейнера [Конахович Г. Ф.] и перераспределения его энергии [Грибунин В. Г.]. В качестве преобразования могут быть использованы дискретное косинусное преобразование (ДКП), дискретное вейвлет-преобразование, преобразование Фурье, дискретное преобразование Адамара и др.

При разработке частотных методов цифрового маркирования для улучшения противодействия атакам сжатия необходимо учитывать особенности алгоритмов сжатия [Грибунин В. Г.]. Как было упомянуто в предыдущем разделе, алгоритм JPEG использует дискретное косинусное преобразование изображения. Поэтому при разработке метода цифрового маркирования, устойчивого к JPEG-сжатию желательно также использовать ДКП.

В случае цифрового маркирования монохромного изображения, преобразованию подвергается весь контейнер. В случае цветного изображения – только синяя составляющая (B) при цветовой модели RGB или только яркостная составляющая (Y) при цветовой модели YUV.

При встраивании ЦВЗ в контейнер необходимо правильно выбрать частотную область внедрения. Алгоритм сжатия JPEG уничтожает информацию в высокочастотных областях изображения. Следовательно, встраивание ЦЗВ желательно осуществлять в среднечастотные и низкочастотные области преобразования изображения-контейнера [Грибунин В. Г., Elshoura S. M.]. При этом стоит учитывать, что более высокий уровень сжатия может привести к обнулению и среднечастотных коэффициентов.

Наибольшую сложность представляет внедрение ЦВЗ в низкочастотную область, содержащую большую часть энергии изображения, потому что неоптимальное внедрение может привести к значительному искажению контейнера. Данная сложность является одновременно и преимуществом, поскольку любая попытка злоумышленника извлечь ЦВЗ из низкочастотной области также приведёт к значительному искажению изображения. Таким образом, при встраивании ЦВЗ в частотную область изображения необходимо соблюдение компромисса между объемом встраиваемого ЦВЗ и качеством стеганоконтейнера [Elshoura S. M.].

Существуют различные методы анализа стойкости стеганографических алгоритмов. При проверке стойкости алгоритма цифрового маркирования к конкретной атаке предпочтительно отказаться от универсальных алгоритмов стеганоанализа в пользу методов, учитывающих особенности конкретного возмущающего воздействия, в данном случае – JPEG-сжатия. Так в работе [Кобозева А.А] был разработан новый метод оценки устойчивости алгоритмов цифрового маркирования к атаке сжатия, основанный на применении сингулярного разложения матрицы контейнера. Метод заключается в следующем [Кобозева А.А]:

1. Для обеспечения устойчивости стеганографического алгоритма к сжатию с одновременным обеспечением большой вероятности надежности восприятия формируемого стеганографического сообщения достаточно производить погружение дополнительной информации таким образом, чтобы формальным результатом стеганографического преобразования было возмущение второго (и возможно третьего) по значению сингулярного числа в сингулярных спектрах блоков матрицы контейнера, полученных после ее стандартного разбиения. Если же стеганографическое преобразование формально выразится в возмущении средних и наименьших по значению сингулярных чисел, то (при большой вероятности обеспечения надежности восприятия стеганографического сообщения) такой стеганографический алгоритм окажется неустойчивым к сжатию.

2. При сравнении потенциальной устойчивости различных стеганографических алгоритмов к возможной атаке сжатием предпочтение следует отдать тому, который в ходе стеганографического преобразования более остальных стеганографических алгоритмов возмутит максимальные сингулярные числа.

Рассмотрим некоторые примеры современных методов цифрового маркирования, устойчивых к JPEG-сжатию, использующих различные подходы для встраивания ЦВЗ.

3. Современные алгоритмы цифрового маркирования, основанные на применении ДКП

С момента первого применения ДКП для сокрытия информации [Koch E.] прошло достаточно много времени. За эти годы было разработано много алгоритмов различной степени эффективности. Они применяют разнобразные способы вспомогательной защиты ЦВЗ, например, кодирование Боуза — Чоудхури — Хоквингема. Основываясь на ДКП, методы используют разные подходы для встраивания ЦВЗ. Кратко рассмотрим некоторые эффективные методы цифрового маркирования, стойкие к JPEG-сжатию, уделив основное внимание самому процессу внедрения ЦВЗ.

3.1. Метод № 1 (Yonggang Fu [Fu Y.]).

Данная схема [Fu Y.] использует в качестве контейнера цветное изображение и не требует оригинального изображения для извлечения ЦВЗ (т.е. является слепой). ЦВЗ предварительно подвергается помехозащищенному кодированию БЧХ.

Для встраивания ЦВЗ метод использует отношения между четырьмя различными низкочастотными коэффициентами из различных блоков. Позиция встраивания ЦВЗ используется в качестве секретного ключа. Для увеличения стойкости каждый бит ЦВЗ встраивается в блок несколько раз.

Процесс внедрения состоит из нескольких этапов. На первом этапе происходит разбиение на блоки размером 8x8 синего канала изображения, к изменениям которого наименее чувствителен человеческий глаз, с последующим применением на них ДКП. Затем случайным образом выбирается один из четырех заранее выбранных близ лежащих низкочастотных коэффициентов (B1, B2, B3, B4), например B1. После этого по формуле 3 осуществляется вычисление параметра avg.

avg = (B2(i, j) + B3(i, j) + B4(i, j))/3 (3)

Используя параметр avg и силу внедрения α осуществляется внедрение битов ЦВЗ в соответствии с формулой 4.

![]() , (4)

, (4)

где k – число бит в блоке БЧХ, l – положение бита в блоке.

По формуле 5 осуществляется постобработка всех изменённых коэффициентов.

![]() , (5)

, (5)

где d – параметр силы встраивания.

На последнем этапе встраивания выполняется обратное ДКП. После которого для получения стеганоконтейнера выполняется объединение синего, красного и зелёного каналов изображения.

Процесс извлечения аналогичен процессу внедрения. После применения ДКП на синем канале стеганоконтейнера, используя ключ в каждом блоке выбираются четыре низкочастотных коэффициента. По формуле 3 вычисляется параметр avg. Каждый бит ЦВЗ определяется по формуле 6.

![]() (6)

(6)

Алгоритм является относительно стойким к атаке JPEG-сжатия. Водяной знак извлекается из стеганоконтейнера без изменений при снижении фактора качества изображения от 100 до 80. Качество ЦВЗ остается приемлемым до уровня фактора качества, равного 40.

3.2. Метод № 2.

Метод [Lin S.D] осуществляет внедрение ЦВЗ путём настройки низкочастотных коэффициентов ДКП, в соответствии с концепцией математического остатка. Перед встраиванием ЦВЗ подвергается предварительной обработке. Так для увеличения безопасности и стойкости он подвергается торической перестановке автоморфизма для распределения водяного знака случайно и в равной степени. Кроме того, в отличие от предыдущего метода, осуществляется перевод изображения-контейнера из цветовой модели RGB в YUV для дальнейшего встраивания ЦВЗ в яркостную компоненту (Y) изображения.

Процесс встраивания:

Яркостная компонента делится на ряд неперекрывающихся блоков размером 8x8, каждый из которых подвергается ДКП. Для увеличения стойкости к JPEG-сжатию каждый трансформированный блок подвергается квантованию при помощи стандартной таблицы квантования, использующейся при JPEG-сжатии.

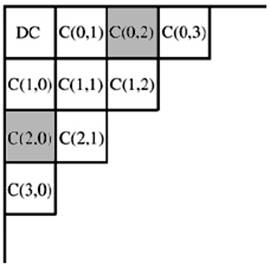

На рисунке 3 [Lin S.D] серым цветом отображено положение низкочастотных коэффициентов, используемых для встраивания ЦВЗ. Выбранные коэффициенты с точки зрения разработчика наиболее оптимальны для данной схемы, поскольку модификация коэффициентов C(0,1), C(1,0) и C(1,1) приведет к сильной деградации изображения. Модификация коэффициентов C(0,3), C(1,2), C(2,1) и C(3,0) при их использовании в данном алгоритме сделает ЦВЗ уязвимым к статистическим методам обнаружения.

Рис. 3. Положение модифицируемых коэффициентов ДКП.

Перед непосредственным внедрением выполняется вычисление дополнительных параметров: математического остатка (r), математического частного (q) и знака (sign), по формулам 7, 8 и 9 соответственно.

r = |C|modM, (7)

где М – модуль, С – выбранный коэффициент.

q = C/M (8)

![]() (9)

(9)

Выбранный низкочастотный коэффициент C подвергается замене на один из двух кандидатов: Clow Chigh в соответствие с приведёнными ниже правилами:

если бит ЦВЗ равен 0:

r’ = M/4

Clow = sign × (q × M + r’)

Chigh = sign × ((q + 1) × M + r’)

![]()

если бит ЦВЗ равен 1:

r’ = 3M/4

Clow = sign × ((q – 1) × M + r’)

Chigh = sign × (q × M + r’)

![]()

На последних этапах выполняется обратное ДКП, взвешенная коррекция изображения и перевод стеганоконтейнера в цветовую модель RGB.

Процесс извлечения достаточно прост и не требует исходного изображения. В качестве необходимых параметров используется положение коэффициентов ДКП, в которые были встроены биты ЦВЗ, значение модуля М и параметры торической перестановки для реконструкции ЦВЗ.

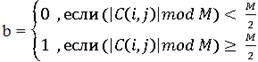

Как и в процессе внедрения стеганоконтейнер из цветовой модели RGB преобразуется в цветовую модель YUV с последующим применением ДКП на яркостной составляющей. Извлечение бита (b) ЦВЗ осуществляется согласно формуле 10.

(10)

(10)

Весь процесс извлечения ЦВЗ завершается торической перестановкой автоморфизма полученных битов ЦВЗ.

Метод является простым в реализации и устойчивым к JPEG-сжатию достаточно высокого уровня.

Заключение

Проблема устойчивости алгоритмов цифрового маркирования к JPEG-сжатию все еще остается актуальной задачей. Для встраивания информации, устойчивой к JPEG-сжатию, предпочтительно использование дискретного косинусного преобразования, что обусловлено особенностями самого алгоритма сжатия. Для устойчивости алгоритма цифрового маркирования к JPEG-сжатию высокого уровня встраивание ЦВЗ необходимо осуществлять путем модификации именно низкочастотных коэффициентов ДКП. Для тестирования устойчивости алгоритма к атаке сжатием желательно использовать методы, ориентированные на данную атаку, учитывающие её особенности.

Литература

1. Грибунин В.Г. Цифровая стеганография / В.Г.Грибунин, И.Н.Оков, В.И.Туринцев. – М.: СОЛОН-Пресс, 2002. – 272с.

2. Конахович Г.Ф. Компьютерная стеганография. Теория и практика / Г.Ф.Конахович, А.Ю.Пузыренко. – К.: «МК-Пресс», 2006. – 288 с.

3. Кобозева А.А. Проблема обеспечения устойчивости стеганографического алгоритма к атаке сжатием // IНФОРМАТИКА ТА МАТЕМАТИЧНИI МЕТОДИ В МОДЕЛИРОВАННI. – 2012. Том 2 , № 1.

4. Тропченко А.Ю. Методы вторичной обработки изображений и распознавание объектов. Учебное пособие. – СПб: СПбГУ ИТМО, 2012. – 52 с.

5. Elshoura, S.M. A secure high capacity full-gray-scale-level multi-image information hiding and secret image authentication scheme via Tchebichef moments / S.M. Elshoura, D.B. Megherbi // Signal Processing: Image Communication. – 2013. – Vol. 28. – P. 531–552.

6. Fu, Y. Robust oblivious image watermarking scheme based on coefficient relation / Y. Fu // Optik. – 2013. – Vol. 124. – P. 517–521.

7. Koch, E. Towards Robust and Hidden Image Copyright Labeling / Koch E., Zhao J. // IEEE Workshop on Nonlinear Signal and Image Processing. – 1995. – P. 123-132.

8. Lin, S.D. Improving the robustness of DCT-based image watermarking against JPEG compression / S.D. Lin, S.-C. Shie, J.Y. Guo // Computer Standards & Interfaces. – 2010. – Vol. 32. – P. 54–60.

9. Petitcolas, F. Attacks on Copyright Marking Systems / Petitcolas F., Anderson R., Kuhn M // Lecture Notes in Computer Science. – 1998. – P. 218-238.

Поступила в редакцию 02.09.2013 г.